Uzak Masaüstü Linux. Uzaktan erişim. Kullanıcının masaüstüne VNC Linux erişimi aracılığıyla ubuntu'ya uzaktan grafik erişimi

Samba etkili yöntem altında bilgisayarların etkileşimini organize etmekle kalmaz, Windows denetimi ve Linux, aynı zamanda sadece Linux makinelerinden oluşan ağlarda, kaynakları hızlı bir şekilde paylaşmanıza olanak tanır. Samba yapılandırma dosyası çok uzun olabilir ve birçok seçeneği hesaba katabilir, ancak çoğu durumda çok daha az yapılandırma yeterlidir.

Kendimizi paylaşmak ve diğer bilgisayarlardaki dosyalara erişmek istiyorsak, üç paket kurmamız gerekir:

sudo yetenek yükleme samba smbclient smbfs

hadi oluşturalım destek olmak/etc/samba/smb.conf:

sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.backup

Şimdi /etc/samba/smb.conf dosyasını düzenleme için açalım:

sudo nano /etc/samba/smb.conf

Temizleyin ve şöyle bir şey yapıştırın:

çalışma grubu = ev

netbiosname=linux--sunucu

sunucu dizisi = linux_file_server

güvenlik = kullanıcı

göz atılabilir=evet

yol=/home/indir

yorum = indir

salt okunur=Hayır

yol = /home/torrent

yorum = torrent

salt okunur=Hayır

yol = /home/virtdiver/hdisk

yorum = hdisk_250G

salt okunur=Hayır

çalışma grubu- bu ağ adıdır, tüm bilgisayarlar için aynı olmalıdır.

netbios adı - Samba sunucusunun erişilebilir olacağı NetBIOS adını ayarlar. Varsayılan olarak, bilgisayarın etki alanı adının ilk kısmı kullanılır.

sunucu dizisi- bilgisayarın açıklaması, Windows'ta benzer bir değere sahip bir analog.

güvenlik- paylaşılan dizinlere erişimi tanımlar.

güvenlik = KULLANICI- Müşteri öncelikle mevcut bir kullanıcı adı ve şifre ile giriş yapmalıdır. Sunucu, istemcinin kimliğini doğrulayana kadar, istenen kaynağın adının sunucuya gönderilmeyeceğini unutmayın. Bu nedenle misafir hesapları KULLANICI modunda çalışmaz ve sunucunun kimliği belirsiz kullanıcıları misafire dönüştürmesini engeller.

güvenlik = PAYLAŞ- İstemciler bir kaynağa security = SHARE ile katıldığında, geçerli bir kullanıcı adı ve parola ile oturum açmaları gerekmez. Bunun yerine, istemciler o kaynağa erişmek istediklerinde belirli bir kaynağa kimlik doğrulama bilgileri (parolalar) gönderir. PAYLAŞ modunda, kullanıcının adını, yalnızca şifresini göndermesi gerekmez.

güvenlik = SUNUCU - Bu modda Samba, kullanıcı/parola çiftini NT gibi başka bir SMB sunucusuna geçirerek geçerli olup olmadığını belirlemeye çalışacaktır. Bu başarısız olursa, security = USER çalışacaktır.

güvenlik=reklam- Bu modda Samba, bir AD etki alanının üyesi olarak çalışır.

güvenlik = ALAN- Bu modda Samba, kullanıcı adını ve parolayı Windows NT'nin birincil veya yedek etki alanı denetleyicilerine, yani. onun yaptığının aynısını yapacak Windows Server NT.

Not:Paylaşım ve kullanıcı parametrelerini kontrol ettim, her iki durumda da Windows 7'ye bağlanırken veya Linux çalıştıran bir makineden bağlanırken herhangi bir sorun olmadı, ancak WM 6.1 altında bir PDA'dan yalnızca kullanıcı modunda bağlanmayı başardım.

göz atılabilir- paylaşılan dizinin tüm alt dizinlerini kullanılabilir kılmak isteyip istemediğinizi. Bu seçenek, paylaşılan dizin bazında da kullanılabilir.

yol- paylaşılan klasörün yolu. Bu özel örnekte, torrent klasörü (rtorrent programı için torrent dosyalarını yüklemek için), indirme (indirilen rtorrent dosyalarını indirmek için) ve içinde bulunduğum hdisk klasörü. harici sert disk.

yorum- bir yorum.

Sadece oku- sadece okumak için. Samba'nın kullanıcı haklarını kısıtlayabileceğini ancak sistem tanımlı hakları genişletemeyeceğini unutmayın. Diğer bir deyişle, paylaşılan dizinin sistemdeki herkes için yazma izni yoksa, Samba üçüncü taraf kullanıcıların buna yazmasına izin veremez. Ancak, dizinin 777 izinleri varsa, salt okunur = Evet parametresini ayarlayarak ağdan bağlanan kullanıcılar için yazma erişimini kısıtlayabilirsiniz.

misafir tamam = evet- Yetkisiz erişim sağlamak istiyorsanız ekleyin. (modda

güvenlik = KULLANICI çalışmayacak, yukarıya bakın)

Klasörlere izinler verin:

sudo chmod 777 /ana sayfa/torrent/ ve benzer şekilde diğerleri için.

Yapılandırmayı tamamladıktan sonra şu komutu çalıştırın:

test parm

yapılandırma dosyasını otomatik olarak kontrol edecektir. Bundan sonra Samba'yı yeniden başlatın:

sudo /etc/init.d/samba yeniden başlat

sudo smbpasswd -bir virtdiver # samba'ya kullanıcı ekle

Linux'ta ağ klasörlerini şu şekilde bağlarız:

sudo smbmount //192.168.1.33/hdisk/ /home/virtdiver/hdisk/ -o rw,iocharset=utf8,usermame=virtdiver,password=pass

sudo smbmount //linux--server/hdisk/ ~/hdisk/ -o rw,iocharset=utf8,usermame=virtdiver,password=pass

bağlantısını kes:

sudo smbumount ~/hdisk

Bu tür üç satır girmek elverişsizdir, bu yüzden bir komut dosyası yazıyoruz.

samba.sh'a dokunun

nano samba.sh

dosyaya yaz:

#!/bin/bash

echo "Mount //192.168.1.33/hdisk/"

sudo smbmount //192.168.1.33/hdisk/ /home/virtdiver/hdisk/ -o rw,iocharset=utf8,usermame=virtdiver

echo "Mount //192.168.1.33/torrent/"

sudo smbmount //192.168.1.33/torrent/ /home/virtdiver/torrent/ -o rw,iocharset=utf8,usermame=virtdiver

echo "Mount //192.168.1.33/download/"

sudo smbmount //192.168.1.33/download/ /home/virtdiver/download/ -o rw,iocharset=utf8,usermame=virtdiver

Yürütme hakkını veriyoruz:

sudo chmod 755 samba.sh

başlatmak.

5. Fare ile Düğme çubuğunu ve Konum çubuğunu hareket ettirin.

6. Pencere kenarlıklarında özel yeniden boyutlandırma tutamaçlarını kullanarak panelleri yeniden boyutlandırın.

7. Sağ bölmede vi komutunu çalıştırın.

8.

Sol görünüm bölmesinde, tuşlara basarak uygulamayı açın

9. Alt panelde derleyiciyi ve diğer komut satırı araçlarını kullanın.

10. Profili kaydetmek için Ayar Profili Kaydet seçeneğini belirleyin.

11. Profil için bir ad girin ve ardından Pencere boyutunu profile kaydet seçeneğini seçin. Bundan sonra, ayarları kaydetmek için Kaydet düğmesine tıklamanız gerekir.

6. Kontrol soruları

1. Hangi programlara dosya yöneticisi denir?

2. Konqueror'un görünüm alanında hangi bilgiler görüntülenir?

3. Konqueror ile yeni bir pencere nasıl oluşturulur?

4. Yönetim görevlerini listeleyin dosya sistemi Dosya yöneticisi ile çözülebilir mi?

5. KDE'nin standart özelliklerini listeleyin.

6. KDE masaüstünün bir bileşeni nedir?

7. Masaüstü panelinin işlevlerini adlandırın.

8. Nasıl çevrimiçi yardım alabilirim?

9. KDE Kontrol Merkezi hangi özellikleri sağlar?

Edebiyat 1,3,4

Laboratuvar #9 Uzaktan erişim Linux'ta

Çalışmanın amacı: Ameliyathanede uzaktan kumanda ile pratikte tanışmak Linux sistemi. Uzaktan erişimi yönetme konusunda deneyim ve beceriler kazanın

Ders planı

4. kullanma teorik bilgi ssh hizmetiyle çalışmanın amacını ve kurallarını inceleyin.

5. Gerektiği gibi yükleyin yazılım(ssh, sshd, macun).

6. Bilgisayarınıza ssh erişimi sağlayın. Bilgisayarınızın komşu - saat yönünün tersine - bir bilgisayara uzaktan kontrolü için izinler ve bir şifre verin.

7. Uzak bir bilgisayara uzak bağlantı kurun. Saat yönünde komşu bilgisayar Uzak olarak hareket eder. Yani, doğru bilgisayarı uzaktan yönetmeli ve sol bilgisayarınıza bilgisayarınızı uzaktan kontrol etme yeteneği sağlamalısınız.

8. Rapor yapmak için.

Kısa teorik bilgi

1. Uzaktan erişim protokolleri: telnet ve ssh

UNIX işletim sistemi başlangıçta bir İnternet sunucusu olarak geliştirilmiştir. Ağ ile çalışmak için araçlar doğrudan bu işletim sisteminin çekirdeğine yerleştirilmiştir ve bir sunucuyu düzenlemek için gerekli tüm yazılımlar dağıtıma dahil edilmiştir. Bir UNIX sistemi, tüm ağ protokollerini (özellikle TCP/IP) Intel platformu için diğer tüm işletim sistemlerinden daha iyi yönetir. UNIX'in uçmak için bir kuş gibi ağ için tasarlandığını söylemelerine şaşmamalı. Yukarıda listelenen tüm nitelikler Linux işletim sistemi için de geçerlidir. Linux sunucularının kullanıldığı birçok alan vardır: WWW sunucuları, FTP sunucuları, mailler, ağ geçitleri. Böyle uzaktan kumanda Bir Linux sunucusu büyük önem taşımaktadır.

Linux'a uzaktan erişim için kullanılan iki protokol telnet ve SSH'dir. Telnet, izin veren bir İnternet veri hattı protokolüdür.

çalışan bir terminal olarak işlev görecek bilgisayar uzak bilgisayar. Telnet protokolü orijinal olarak ARPAnet için geliştirilmiştir ve TCP/IP iletişim protokolünün önemli bir parçasıdır.

Telnet'i modern sistemler için zayıf bir güvenlik seçeneği haline getiren üç ana sorun vardır:

Varsayılan telnet arka plan programlarında yıllar içinde keşfedilen birkaç güvenlik açığı vardır ve muhtemelen hala var olan birkaç güvenlik açığı vardır.

Telnet, kurulan bir bağlantı üzerinden (şifreler dahil) gönderilen hiçbir veriyi şifrelemez ve bu sayede bağlantının dinlenmesi ve şifrenin daha sonra kötü amaçlarla kullanılması mümkün olur.

Telnet'te bir kimlik doğrulama sisteminin olmaması, iki uzak ana bilgisayar arasında kurulan bağlantının ortada kesilmeyeceğinin garantisini vermez.

Genel İnternet gibi güvenliğin önemli olduğu sistemlerde telnet protokolünün kullanılması istenmeyen bir durumdur. Telnet oturumları veri şifrelemeyi desteklemez. Bu, bağlı iki uzak bilgisayar arasındaki ağdaki herhangi bir yönlendiriciye, anahtara veya ağ geçidine erişimi olan herkesin

telnet oturumu, geçen paketleri engelleyebilir ve tcpdump ve Ethereal gibi herhangi bir kamu yardımcı programını kullanarak sisteme erişmek (veya bu bilgisayarlar arasında değiş tokuş edilen diğer bilgileri ele geçirmek) için kullanıcı adı ve parolayı kolayca alabilir.

SSH - (Güvenli Kabuk) - bir bilgisayarı uzaktan kontrol etmenize ve dosya aktarmanıza izin veren bir ağ protokolü. İşlevsel olarak telnet protokolüne benzer, ancak iletilen bilgiler için şifreleme algoritmaları kullanır.

Telnet'in eksiklikleri, bu protokolün daha güvenli ve işlevsel SSH protokolü lehine çok hızlı bir şekilde terk edilmesine yol açtı. SSH, oturum açma bilgileri ve parolalar gibi verilerin gizlice dinlenmesini önlemek için süslü kodlamanın eklenmesiyle telnet'in sağladığı tüm işlevleri sağlar. SSH protokolünde tanıtılan ortak anahtar kimlik doğrulama sistemi, uzaktaki bilgisayarın gerçekten iddia ettiği kişi olmasını sağlar.

Uzaktan kontrol için telnet protokolünün kullanılması bir güvenlik sorunu olmadığından, laboratuvar işi sadece SSH üzerinden uzaktan kumandayı düşünün.

Üzerinde şu an SSH protokolünün iki versiyonu vardır: SSH-1 protokol teknolojisinin açıklaması:

İlk olarak istemci, sunucuya bir SSH bağlantısı kurması ve yeni bir oturum oluşturması için bir istek gönderir. Sunucu bu tür mesajları kabul ederse ve yeni bir iletişim oturumu açmaya hazırsa, bağlantı sunucu tarafından kabul edilecektir. Bundan sonra, istemci ve sunucu, hangi protokol sürümlerini destekledikleri hakkında bilgi alışverişinde bulunur. Protokoller arasında bir eşleşme bulunursa ve her iki tarafın da bu protokolü kullanarak bağlantıyı sürdürmeye hazır olduğuna dair onay alınırsa bağlantı devam eder. Bunun hemen ardından sunucu, kalıcı genel ve geçici sunucu anahtarlarını istemciye gönderir. İstemci, oturum anahtarını şifrelemek için bu anahtarları kullanır. Geçici anahtar düz metin olarak gönderilse bile, oturum anahtarı hala güvenlidir. Oturum anahtarı daha sonra sunucunun geçici anahtarı ve genel anahtarı ile şifrelenir ve böylece yalnızca sunucu şifresini çözebilir. Bu noktada hem istemci hem de sunucu oturum anahtarına sahiptir ve bu nedenle güvenli bir şifreli paket iletim oturumu için hazırdır.

Sunucu kimlik doğrulaması, sunucunun genel anahtarıyla şifrelenen oturum anahtarının şifresini çözme yeteneğine dayalı olarak gerçekleşir. İstemci kimlik doğrulaması gerçekleşebilir Farklı yollar, DSA, RSA, OpenPGP veya

şifre ile. Oturum, hem istemci hem de sunucu birbirinin kimliğini doğrulayabildiği sürece devam eder. kurulan bağlantı SSH-1 protokolü üzerinden, iletilen verileri güçlü bir şifreleme algoritması, veri bütünlüğü kontrolü ve sıkıştırma ile korumanıza olanak tanır.

SSH-2 protokol teknolojisinin açıklaması:

Her iki protokol de temelde aynı şeyi yapar, ancak SSH-2 protokolü onu daha zarif, daha güvenli ve daha esnek hale getirir. Protokoller arasındaki temel fark, SSH-2 protokolünün SSH protokolünün tüm işlevlerini üç protokol arasında paylaşırken, SSH-1 protokolünün tek ve bölünemez bir protokol olmasıdır. SSH protokolünün işlevlerini üç protokolde (taşıma katmanı protokolü, kimlik doğrulama protokolü ve bağlantı protokolü) modüle ederek, SSH-2 protokolünü güvenli tüneller oluşturmak için en esnek ve güçlü mekanizma haline getirir. Aşağıda verilen Kısa Açıklama ve SSH-2 protokolünü oluşturan üç protokolün her birinin amacı:

Aktarım katmanı protokolü - iletilen verileri şifreleme ve sıkıştırma yeteneği sağlar ve ayrıca bir veri bütünlüğü kontrol sistemi uygular.

Bağlantı protokolü - istemcilerin orijinal SSH tüneli üzerinden çok iş parçacıklı bir bağlantı kurmasını sağlar, böylece istemci işlemlerinin oluşturduğu yükü azaltır.

Kimlik doğrulama protokolü - kimlik doğrulama protokolü, taşıma katmanı protokolünden ayrıdır. bir kimlik doğrulama sistemi kullanmak her zaman gerekli değildir. Kimlik doğrulamanın gerekli olması durumunda, işlem, taşıma katmanı protokolü aracılığıyla oluşturulan orijinal güvenli kanal tarafından korunur.

SSH protokolünün tüm ağ güvenliği sorunlarını çözmediğine dikkat edilmelidir. Sadece sağlamaya odaklanır güvenli iş terminal emülatörleri gibi uygulamalar. Sunucularda ve istemci uygulamalarında SSH protokolünün uygulamalarının kullanılması, yalnızca aktarım sırasında verilerin korunmasına yardımcı olur. SSH protokolü hiçbir şekilde güvenlik duvarlarının, izinsiz giriş tespit sistemlerinin, ağ tarayıcılarının, kimlik doğrulama sistemlerinin veya koruma amaçlı diğer araçların yerini tutmaz. Bilgi sistemi ve saldırılara karşı ağlar.

SSH sunucusu, bir UNIX makinesinde çalışan sshd arka plan programıdır.

OpenSSH, PuTTY, SecureCRT, SFTPPlus, TeraTerm, vb. şu anda bir SSH istemcisi olarak kullanılmaktadır.Laboratuvar uygulamasında, bir Linux istemcisini bağlamak için en yaygın OpenSSH ve bir Windows istemcisini bağlamak için PuTTY kullanılacaktır.

OpenSSH (Güvenli Kabuk Aç - güvenli kabuğu aç) - bir dizi program

üzerinden iletişim oturumlarının şifrelenmesini sağlamak bilgisayar ağları SSH protokolünü kullanarak. Theo de Raadt'ın yönetiminde oluşturuldu. açık alternatif SSH Communications Security'den ticari yazılım.

PuTTY (TTY - teletype, English putty - putty'den) SSH protokolleri için serbestçe dağıtılan bir istemcidir. Başlangıçta Windows için geliştirilmiş, ancak daha sonra Unix'e taşınmıştır.

2. Sunucuda bir ssh sunucusu kurma

SSH hizmetinin sunucu üzerinde çalışmaya başlaması için sshd arka plan programının sunucu üzerinde çalışıyor olması gerekir. Sistem önyükleme komut dosyasına bir başlangıç komutu eklemeniz önerilir. sshd arka plan programı 22 numaralı bağlantı noktasında çalışır. Bunu xinetd/inetd superdaemon altında çalıştırabilirsiniz, ancak genellikle sshd kendi kendine başlar - bağımsız modda._

sshd sunucusu yapılandırma dosyası /etc/ssh/sshd_config'dir. man 5 sshd_config ile sözdizimi hakkında yardım alabilirsiniz. openssh-server paketi, tipik ayarlara sahip bir yapılandırma dosyası içerir.

Bilgisayarınızı dışarıdan gelen istenmeyen izinsiz girişlerden korumak için, yapılandırma dosyasına ve istemcilerin girmesine izin verilen makinelerin IP adreslerini bir boşlukla ayırarak listeye izin verilen adres yönergesini girmeniz önerilir. örneğin, için iş istasyonu ws2 laboratuvarda, yalnızca öğretmenin bilgisayarından ve soldaki en yakın bilgisayardan uzak bağlantıya izin verebilirsiniz:

izin verilen adres 192.168.1.100 192.168.1.101

Örnek yapılandırma dosyası /etc/ssh/sshd_config:

# Önce SSH 2 protokolünü kullanarak çalışmayı deniyoruz ve ardından,

# o taraf ikinci sürümü desteklemiyorsa, - SSH 1 Protokolü 2.1 ile

# SSH protokolü sürüm 1 için anahtar HostKey /etc/openssh/ssh_host_key

# SSH2 protokolü için anahtarlar - RSA ve DSA HostKey /etc/openssh/sshjiost_.rsajtey HostKey /etc/openssh/ssh_host_dsa_key

# ssh sürüm 1 anahtar ömrü ve boyutu KeyRegenerationInterval 3600

# Varsayılan boyut 768 bittir, 1024 ServerKeyBits 1024 olarak ayarlanır

# Sunucu anahtarlarının yeniden oluşturulacağı süre.

# Periyodik yeniden anahtarlama, sistemin güvenliğini artırır.

AnahtarYenilemelnterval lh

# Kök kullanıcının ssh aracılığıyla kaydını yasaklıyoruz.

# Bu, uzaktan kumanda olasılığını dışlamaz.

# yönetim: sadece kök altına girmek zorunda kalacak

# normal bir kullanıcı olarak seçin ve ardından su komutunu çalıştırın.

# Ancak saldırganın çalması gerekecek

# bir değil, iki parola: hem kök hem de normal kullanıcı.

PermitRootGiriş no

# Günlüğe kaydetme (gerekirse yorum yapmayın)

# kullanarak günlüğe kaydet sistem günlüğü sistemleri) #SyslogFacility AUTH

# Kimlik doğrulama

# Parola doğrulama içerir

# ve boş parolalara izin vermez

PasswordAuthentication evet PermitEmptyPasswords hayır

#StrictModlar evet

# RSA kimlik doğrulamasını kullan

RSAAuthentication evet PubkeyAuthentication evet

# rhosts kimlik doğrulaması - genellikle kullanılmaz,

# bu yüzden yasaklıyoruz:

# Kullanıcı dosyaları-/.rhosts ve -/.shosts kullanılmayacak

RhostsAuthentication hayır IgnoreRhosts evet

# PAM kimlik doğrulamasını KULLANMAYIN

PAMAuthenticationViaKbdlnt hayır

# İstemcinin kimliğini doğrulaması için ek süre.

# Bu süre zarfında müşteri bir parola giremezse,

# bağlantı sonlandırılacak

GirişGraceTime 2m

# Banner'a giden yol

Başlık / bazı / yol

# sftp sunucu alt sistemi

Alt sistem sftp /usr/libexec/openssh/sftp-server

sshd'yi çalıştırabileceğiniz anahtarlar Tablo 9.1'de listelenmiştir.

Sekme. 9.1. sshd sunucu anahtarları. |

||

Amaç |

||

Sunucu anahtarı için bit sayısını belirtir (varsayılan 768). Bu seçenek |

||

yalnızca SSH protokolü sürüm 1 kullanıyorsanız kullanılabilir |

||

Hata ayıklama modu (DEBUG). Bu modda sunucu arka plana geçmez. |

||

modu, yalnızca bir bağlantıyı yönetir ve ayrıntılı olarak günlükler |

||

sistem günlüğündeki eylemleri. Hata ayıklama anahtarı özellikle aşağıdakiler için kullanışlıdır: |

||

sunucu hakkında bilgi edinmek. |

||

Tıpkı önceki anahtarda olduğu gibi, sshd sunucusu |

||

arka plana geçin. Ancak, -d'den farklı olarak, -D seçeneği çevrilmez |

||

hata ayıklama modunda sunucu |

||

Zehir hata ayıklama mesajları içeride değil sistem günlüğü ve standart olarak |

||

hata akışı |

||

/etc/ssh/sshd_config yerine alternatif bir yapılandırma dosyası belirtir |

||

Kimliği doğrulanmamış bir istemciye ek bir |

||

şifreyi girme zamanı. 0 değeri sonsuz olarak yorumlanır |

||

beklenti |

||

Alternatif bir ortak anahtar dosyası (ana bilgisayar anahtarı) belirtir. Varsayılan |

||

Anahtar dosya |

/etc/ssh/ssh_host_key dosyası kullanılır. Bu anahtar gerekli olabilir |

|

sshd'yi ayrıcalıksız bir kullanıcı olarak çalıştırmak için. Ayrıca |

||

-h anahtarı, genellikle sshd'yi aşağıdakileri belirten komut dosyalarından başlatırken kullanılır. |

||

günün saatine bağlı olarak farklı ayarlar (çalışma ve |

||

mesai dışı) |

||

xinetd süper sunucusu üzerinden sshd çalıştırmak istiyorsanız kullanılır. Genellikle |

||

Sistem önyüklendiğinde sshd arka plan programı ayrı olarak başlatılır. Bu gerçekle alakalı |

||

sshd arka plan programının anahtarı oluşturması biraz zaman alır |

||

sunucu, istemci isteklerine yanıt vermeden önce. Başlangıçta |

||

her bağlantıda süper sunucu aracılığıyla, süper sunucu yeniden başlatılacaktır |

||

anahtarı yeniden oluşturacak olan sshd'yi arayın. Bununla birlikte, modern |

||

bilgisayarlarda, gecikme neredeyse fark edilmez. Bu nedenle, oldukça mümkün |

||

sshd'yi çalıştırın ve süper sunucu aracılığıyla |

||

Sunucu anahtarının ne kadar süre sonra yeniden oluşturulacağını belirtir. İle |

||

Varsayılan süre 1 saattir. Bu seçenek yalnızca |

||

SSH protokolü sürüm 1 |

||

sshd arka plan programının dinleyeceği alternatif bir bağlantı noktası belirtir |

||

22 numaralı bağlantı noktası yerine |

||

"Sessiz mod": oturumu kaydetmeyin. Genellikle günlüğe kaydedilir |

||

kimlik doğrulamanın başlangıcı, kimlik doğrulamanın sonucu ve bitiş zamanı |

||

Test modu. Bir dosyanın geçerliliğini kontrol etmek için kullanılır. |

||

yapılandırma |

||

IP adreslerini yalnızca IPv4 biçiminde kullanabilirsiniz |

||

IP adreslerini yalnızca IPv6 biçiminde kullanabilirsiniz |

||

Bir Linux istemcisinden uzaktan erişim |

||

server ile başlayalım CentOS Linux. C (komut adına göre) ve l (uzun biçim) tuşlarıyla ps (işlem durumu) komutunu kullanarak, sshd arka plan programının çalışıp çalışmadığını ve ifconfig komutuyla kontrol edin.

sunucu adresini kontrol edin (Şekil 7.1).

Pirinç. 9.1. sshd hizmetinin yükünün ve sunucu IP adresinin kontrol edilmesi sshd işleminin çalıştığını görüyoruz. Onun ebeveyni süreçtir

tanımlayıcı ile başlatma 1. Sunucunun IP adresi, kurulum sırasında ayarlandığı için 192.168.100.3'e eşittir.

İstemci makineyi Alt Linux Lite ile başlatıyoruz. Üzerinde bir terminal başlatıyoruz ve sunucu ile bağlantıyı kontrol ediyoruz - ping 192.168.100.3 komutunu yazıyoruz. Olarak Şekil l'de görülebilir. 9.2, indirildikten hemen sonra sunucuyla bağlantı kuramıyor.

Pirinç. 9.2. Linux sunucusuyla bağlantıyı kontrol etme

IP protokolü kurulumu gerekli. (bkz. Şekil 7.3) Ayarlar - Sistem Kontrol Merkezi - Ağ'ı seçin, 192.168.100.4 IP adresini girin ve "Uygula" düğmesine tıklayın.

Pirinç. 9.3. Bir Linux istemcisinde bir IP arabirimi kurma

Yine sunucu ile bağlantı kurma olasılığını kontrol ediyoruz. Olarak Şekil l'de görülebilir. 9.4 artık istemci sunucuyu "görür".

Pirinç. 9.4. İstemciyi 192.168.100 ağına bağladıktan sonra bağlantı kurulur Canlı CD'den önyükleme yapılırken ayar kaydedilmediğinden, IP adresini ayarlayın

istemci, Alt Linux'u bir Canlı CD'den her başlattığında buna ihtiyaç duyar. Şimdi sunucuya uzaktan bağlanmaya çalışıyoruz.

ssh istemci programı birden fazla seçenekle başlatılabilir, genel durumda başlatma biçimi aşağıdaki gibidir:

ssh [switches] [switches_with_arguments] [login_name@]host.domain [komut]

Uzak makinede hangi kullanıcı kayıtlarının gerçekleştirileceğini belirtmek için kullanılabilecek l anahtarını ve tüm hata ayıklama bilgilerinin görüntülenmesini sağlayan v anahtarını kullanacağız. Sunucu adresi ve bu tuşlar ile ssh komutunu yazıyoruz. Bu şekilde görüldüğü gibi, istemci ve sunucu hangi protokol sürümlerini destekledikleri (istemci tarafında OpenSHH_4.7p1 ve sunucuda OpenSHH_4.3) hakkında bilgi alışverişinde bulundular, sunucu açık bir RSA anahtarı gönderdi ve program bunu soruyor. sunucuyu bilinen ana bilgisayarlar listesine eklemek için onay için kullanıcı.

Pirinç. 9.5. Sunucudan verileri şifrelemek için bir ortak anahtar alma.

Bu, SSH protokolünün önemli bir özelliğidir. Kullanıcıyı sızdırma veya "ortadaki adam" olarak bilinen saldırılara karşı korumak için tasarlanmıştır. Telnet, FTP, RSH vb. gibi eski protokollerle ilgili tüm bilgileri açık metin olarak aktarmalarının yanı sıra sorunlardan biri, bu protokollerin bu tür saldırılara karşı savunmasız olmasıdır. Bir ara ağa erişimi olan bir saldırgan,

paketlerinizi yakalayabilir, saklayabilir ve ardından hemen hedefe gönderebilir. Daha da kötüsü, örneğin ls -la mydir'i rm -r mydir (taramak yerine sil) ile değiştirerek paketlerinizin üzerine yazabilir veya yakalanan FTP oturumunuz aracılığıyla orijinal dosya yerine trojanlı bir dosya gönderebilir. Saldırgan, şifrenizi başka bir makineye göndermeniz için sonunda bağlantınızı başka bir bilgisayara yönlendirebilir. Bu tekniği kullanarak bir saldırgan, bilgisayarınızı koruyan parolayı bulabilecektir. hesap, ve daha sonra kendi amaçları için sizin adınıza kayıt olabilir.

SSH, bağlandığınız ana bilgisayarın kimliğini doğrulama olanağı sağlar. Ana bilgisayarı doğru bir şekilde doğruladıysanız, bir ara aygıtın paketlerinizi okuması veya değiştirmesi mümkün değildir. Başarılı ana bilgisayar doğrulaması, bağlantının uçtan uca şifreli olduğunu gösterir - SSH istemciniz doğrudan SSH sunucusuyla güvenli bir bağlantı kurmuştur ve hiçbir ara makinenin bu bağlantıya erişimi yoktur.

Bu makineye ilk kez bağlandığımız için ve SSH, Sertifika Yetkilileri gibi üçüncü taraf bir proxy ile çalışmadığından, tüm anahtar yönetimi işleri size kalmış. Müşteriniz, anahtarı manuel olarak doğrulamak için kullanabileceğiniz, okunması kolay bir sayı dizisi olan bir anahtar parmak izi görüntüler. "Evet, parmak izi doğru" yanıtını verirseniz, SSH istemciniz kimlik doğrulaması yapmaya devam ederek parolanızı girmenize ve çalışmaya başlamanıza olanak tanır.

Doğru anahtarı aldığınızı nasıl anlarsınız? Sonuçta, sunucuyla bağlantı sırasında saldırgan SSH bağlantınızı ele geçirdi ve tüm trafiği onun üzerinden geçirdiyse, ana bilgisayarın gerçek genel anahtarı yerine anahtarını size kaydırabilir. Bir anahtarın kimliğini doğrulamanın birkaç yolu vardır. Örneğin sistem sahibi, anahtarın parmak izini güvenli web sayfasına yerleştirebilir. Başka bir seçenek de arayabilirsin sistem yöneticisi ev sahibi ve anahtarı telefon üzerinden kontrol edin (bir davetsiz misafirin bir telefon görüşmesini engelleme olasılığı hariç tutulursa).

Evet yazarak bağlantının devam ettiğini onaylıyoruz ve programdan sunucunun bilinen ana bilgisayarlar listesine dahil edildiğine dair bir mesaj alıyoruz (Şekil 9.6).

Pirinç. 9.6. RSA kontrolü

"Evet" yanıtını verdiğinizde, SSH istemcimiz sunucunun anahtarını, aslında kişisel Sertifika Yetkiliniz olan bilinen_hosts dosyasında depoladı - birlikte çalıştığınız tüm SSH sunucularının anahtarlarının bir listesi.

Artık sunucuya uzaktan bağlanabilirsiniz. Komutu tekrarlayın ssh 192.168.100.3 –l root –v

ve kimlik doğrulamanın son aşamasının uzak sunucu bilgisayarının kök kullanıcısının şifresini girmek olduğu bağlantı kuruluş bilgilerini (Şekil 9.7) alırız.

Pirinç. 9.7. Hata Ayıklama Bilgileri uzak bağlantı Sunucu kök kullanıcı parolasını girin (Şekil 9.8) ve uzaktan kontrol oturumuna girin.

Pirinç. 9.8. Parola girişi sonrası uzaktan bağlantı prosedürü Artık sunucuyu uzaktan yönetebilirsiniz. Örneğin, aşağıdaki şekil 9.9'da gösterildiği gibi yeniden başlatma komutunu yürüterek uzaktan yeniden başlatabilirsiniz.

Bu şekil, yeniden başlatma komutundan hemen sonra uzak bir bağlantı kurmanın mümkün olmadığını gösterir - sunucu henüz başlatılmamıştır. Bağlantı kurulduktan sonra, ps komutu sunucuda iki kullanıcı işleminin çalıştığını gösterir - bash kabuğu ve ps komutunun kendisi. Her iki işlem de uzak konsol pts/0'dan başlatılır.

Logout komutu ile uzak oturumu sonlandırıyoruz.

Geliştirilmiş laboratuvar kurulumu, bir Linux sunucusunun uzaktan kontrolünü ayrıntılı olarak incelemenizi sağlar. Sunucu üzerinde SSH yapılandırması, sshd_config yapılandırma dosyası kullanılarak yapılabilir. Kullanıcı, man sshd_config komutuyla sözdizimi hakkında yardım alabilir. Paketin içinde openssh sunucusu tipik ayarlara sahip bir yapılandırma dosyası var.

4. Uzaktan erişim Windows istemcisi

Tüm işletim sistemlerinde yerleşik SSH istemcileri yoktur, UNIX'te vardır, Windows'ta yoktur. Windows altında, bir SSH istemcisi - PuTTY, (resmi sunucu http://www.chiark.greenend.org.uk/~sgtatham/putty/) yükleyebilirsiniz. Kullanılan dağıtım kitinin bileşimi

PuTTY şek. 9.10.

Şekil 9.10. PuTTY dağılımının bileşimi.

Putty, SSH1, SSH2, Telnet, Rlogin, Raw protokollerini kullanan bir unix sunucusuyla çalışmak üzere tasarlanmış birkaç ayrı programdır. Program, Windows'ta Intel x86 ve Alpha için ve UNIX'te çalışır. Şek. 9.11 PuTTY genel adı altında eksiksiz bir program seti aşağıdaki yardımcı programlardan oluşur:

- putty.hlp - yardım dosyası;

- putty.exe - sunucuya telnet, ssh, raw, rlogin protokolleri aracılığıyla bağlanmak için istemci;

- puttygen.exe - rsa/dsa anahtar oluşturucu;

- pageant.exe - kimlik doğrulama aracısı, anahtarları bellekte saklar, kullanırken manuel olarak bir anahtar parolası girmeniz gerekmez;

- plink.exe - macun için komut satırı arayüzü;

- pscp.exe - dosyaların güvenli kopyalanması;

- psftp.exe, dosyaları kopyalamak, görüntülemek, yeniden adlandırmak vb. için güvenli bir ftp istemcisidir.

Macun yüklemek isteğe bağlıdır, dosyaları istediğiniz dizine kopyalayabilirsiniz.

Putty.exe'yi çalıştırın ve uzak sunucumuz için ayarlarla bir profil oluşturun. PuTTY, çeşitli SSH sunucuları için profiller oluşturmanıza olanak tanır, böylece bir dahaki sefere bağlanmak istediğinizde belirli bir sunucunun ayarlarını yazmanız gerekmez. Artık Oturumlar kategorisindeyiz (Şekil 9-11'de soldaki ağaca bakın). Ana Bilgisayar Adı (veya IP adresi) satırına 192.168.100.3 ana bilgisayar adresini girin, varsayılan bağlantı noktası numarasını (22) ve Protokolü (SSH) bırakın. Kayıtlı Oturumlar (kaydedilmiş oturumlar) yazısının altına, profilin adını girin, örneğin, bu profilin hangi sunucuya ait olduğunu hatırlamanıza yardımcı olacak CentOS'lu Oturum.

Şekil9.11. PuTTY'de ayarlarla profil oluşturma

Ardından Bağlantı -> Veri kategorisine gidiyoruz ve Otomatik oturum açma kullanıcı adı (bkz. Şekil 9.12) altında bağlanacağımız kullanıcı adını belirliyoruz. SSH sunucusu- kök.

Şekil9.12. Uzak ana bilgisayarın kullanıcı adını ayarlayın

Şimdi kategoriye geri dön Oturumlar, Kaydet'e tıklayarak profili kaydedin. PuTTY'yi bir sonraki başlatışınızda, sadece uygun profili seçin.

Kayıtlı Oturumlar, Yükle ve Aç'ı tıklayın.

Artık sadece Open'a tıklayarak SSH sunucumuza bağlanabiliriz. Bu istemci ilk kez bağlandığında bir uyarı belirir (bkz. Şekil 9.13)

güvenlik tehdidi, Şekil 2'de gösterilen mesaja benzer. 9.5. Bunun nedeni, PuTTY'nin sunucu ana bilgisayarının ortak anahtarını henüz bilmemesidir. PuTTY, bağlandığınız her sunucu için ana bilgisayar anahtarını Windows kayıt defterine yazar. Bir sunucuya her bağlandığınızda, sunucu tarafından sağlanan ana bilgisayar anahtarının son bağlantıdakiyle aynı olup olmadığını kontrol eder. Eğer durum böyle değilse, bir uyarı alacaksınız ve herhangi bir özel bilgi (şifre gibi) yazmadan önce bağlantınızı sonlandırma seçeneğine sahip olacaksınız. Sunucuya SSH protokolü aracılığıyla bağlandığımızdan, bir Linux istemcisini bağlamak için sunucunun genel anahtarının kontrol edilmesiyle ilgili olarak yukarıda bahsedilen her şey bu bağlantı için geçerlidir.

Bizim durumumuzda, sunucunun orijinalliği hakkında hiçbir şüphe yok - düğmeye basıyoruz

Pirinç. 9.13. Uzak ana bilgisayara ilk bağlantıda PuTTY uyarısı

Profil ayarlarına bağlandığımız kullanıcı adını kaydettiğimiz için tekrar sürmemize gerek yok, sadece kullanıcının şifresini belirteceğiz (Şekil 9.14).

Pirinç. 9.14. Sunucu uzaktan kontrol oturumu

Uzak bağlantı kuruldu. Şek. Şekil 9-14, uzak bir Linux sunucusunda birkaç komut çalıştırmayı ve ardından sunucuyu uzaktan yeniden başlatmayı gösterir. Yeniden başlatmanın ardından oturum devre dışı kalır. Onu kapatmalı ve önyüklendiğinde sunucuya yeniden bağlanmalısınız.

En yaygın bağlantı yöntemi kabul edildi - şifre tanımlama ile. Kullanıcı adını ve şifreyi bilen biri varsa, onlar da bağlanabilir. Yani basit bir parolanız varsa ve/veya bir kaba kuvvet saldırısının kurbanıysanız, sorunlar olabilir. Alternatif olarak, yöntemi kullanabilirsiniz. Kullanıcının kendisinin doğrulanması ortak anahtar şifrelemesi kullanarak. Bir özel/genel anahtar çifti oluşturmak için PuTTYgen'i kullanabilirsiniz. Ardından açık anahtarın sunucuya aktarılması ve özel anahtarın PuTTY profiline eklenmesi gerekecektir. Bu prosedürler putty.hlp kılavuzunda ayrıntılı olarak açıklanmıştır.

Böylece, geliştirilen laboratuvar kurulumu, bir Linux sunucusunun bir Winows istemcisinden uzaktan kontrolünü ayrıntılı olarak incelemenize olanak tanır.

İş emri:

1) Çalışıp çalışmadığını kontrol edin xinetd süper sunucusu. Çalışmıyorsa, süper-

xinetd-2.3.14-10.el5.i386.rpm paketinden sunucu. (/usr/sbin)

2) kullanarak kontrol edin bul komutu, müsaitlik ve konum ssh sunucusu shhd. sshd kurulu değilse, paketlerden kurun

openssh-4.3p2-16.el5.i386.rpm, openssh-askpass-4.3p2-16.el5.i386.rpm; openssh-server-4.3p2-16.el5.i386.rpm. (usr/sbin)

Yayın tarihi: 19 Ocak 2009 Salı 10:43:53

Tercüme: Kovalenko A.M.

Transfer tarihi: 4 Ağustos 2009

Hem Windows hem de Linux kullanıyor musunuz? Windows'u Linux'tan (Ubuntu veya diğer dağıtım) veya Linux'u Windows'tan uzaktan kontrol edebilir misiniz? Elbette yapabilirsin. Tıpkı kullanıldığı gibi Uzak Masaüstü Bağlantısı Microsoft platformları arasında (veya Linux makineleri arasında uzaktan kumanda), masaüstünü farklı platformlardan yönetmek de mümkündür. Masaüstüne tıklayabilir ve uygulamaları bilgisayarınızın tam önünde oturuyormuş gibi başlatabilirsiniz.

Uzak Masaüstü Bağlantısı ile elde edebileceğiniz farklı özelliklerden birkaçını tartışacağız. Ayrıca, ücretsiz araçları kullanarak uzak masaüstü bağlantısı kurma yöntemine adım adım bakacağız. O halde başlayalım.

Uzak Masaüstü Protokolü Seçme

Uzak masaüstü uygulamaları genellikle ikisinden birini kullanır Uzak Masaüstü Protokolü(RDP) veya protokol Sanal Bilgi İşlem Ağı(VNC). Uzak bağlantı kurmak için her iki ana bilgisayarın (sunucu ve istemci) aynı protokolü desteklemesi gerekir. Sorun şu ki, hepsi değil işletim sistemi(OS) aynı varsayılan protokolleri kullanır. Ayrıca, bazı Linux dağıtımları ve bazı Windows sürümleri bir sunucu veya istemci uzak masaüstü uygulaması içermez veya bir uzak masaüstü uygulaması içermez.

İlk göreviniz, bilgisayarlarınızda zaten desteklenen protokolü belirlemek olmalıdır. İşletim sisteminizi araştırmaya, belgelere, hile sayfalarına bağlantılar aramaya ek olarak, neyin ne olduğunu ve nerede olduğunu anlayabilmelisiniz. Ardından, sonunda tüm bilgisayarlarınızda kullanmak için bir protokol seçmelisiniz.

Not:

- VNC uzak masaüstü genellikle RDP bağlantılarından daha yavaştır, ancak VNC'nin çeşitli platformlarda uygulanması genellikle daha kolaydır.

- İçin daha iyi performans ve güvenlik, ücretsiz NoMachine'in NX sunucusunu ve istemcilerini veya FreeNX sunucusunu ve istemcilerini kullanabilirsiniz, ancak kurulumu daha karmaşıktır, bunun hakkında düşünmeniz gerekir.

- Linux makinelerinde, örneğin bir xrdp sunucusu kullanarak RDP bağlantıları için destek sağlamak da mümkündür.

Güvenlik duvarını açma (güvenlik duvarı)

Uzak bağlantı kurmaya veya kabul etmeye başlamadan önce güvenlik duvarı yazılımınızı kurmanız gerekir. Uzaktan bağlanmak istediğiniz bilgisayarlar güvenlik duvarı üzerinden VNC veya RDP trafiğine izin vermelidir.

Windows'ta sunucuyu başlattığınızda, Uzak Masaüstü Sunucusu uygulamasına ağ erişimini Engellemeniz veya İzin Vermeniz istenmelidir. "İzin Ver" düğmesini tıklarsanız, her şey çalışmalıdır. Bir istem almazsanız, Windows Güvenlik Duvarı özelliklerine gidebilir ve aşağıda listelenen bağlantı noktası numaralarını kullanarak bu uygulama için manuel olarak izin ekleyebilirsiniz.

Linux'ta, büyük olasılıkla, bağlantı isteklerini kabul eden bilgisayardaki güvenlik duvarına gelen kuralları manuel olarak eklemeniz gerekecektir. Gerekirse, menüden bir tarayıcı çağırabilir ve bir güvenlik duvarının nasıl kurulacağı hakkında bilgi için Google'da arama yapabilirsiniz. Linux dağıtımınız, güvenlik duvarınız için bir GUI (grafik kullanıcı arayüzü) içerebilir veya kullanabilirsiniz. Komut satırı kurmak için. Aynı şekilde, aşağıda listelenen ilgili bağlantı noktalarında trafiğe izin vermek için bir istisna veya kural ekleyin.

- RDP, 3389 numaralı TCP bağlantı noktasını kullanır

- VNC, 5900'den başlayan bağlantı noktalarını kullanır (sunucuya yapılan her uzak bağlantı farklı bir bağlantı noktası kullanır; 1. ekran 5901 numaralı bağlantı noktasını, 2. ekran 5902 numaralı bağlantı noktasını kullanır, vb.). Bu nedenle en iyi yöntem, bir güvenlik duvarı veya istisna kuralı oluşturduğunuzda bir bağlantı noktası aralığı (5900 - 5905 gibi) tanımlamaktır.

Artık yerel ağınızdaki bilgisayarlara uzaktan bağlanabilirsiniz. İnternet üzerinden uzaktan bağlanmak için yönlendiricinizi de ayarlamalısınız. Bunu bir sonraki bölümde tartışacağız.

Ubuntu'da VNC Sunucusunu ve İstemcisini Kullanma

Ububntu kullanıyorsanız, VNC istemcisi ve sunucusu zaten kurulu ve kullanıma hazırdır. (Bu makale Ubuntu Desktop 8.10 Intrepid Ibex dağıtımına dayanmaktadır.) Uzak bağlantıları kabul edebilmek için menüden seçim yapmanız yeterlidir. Sistem > Özellikler > Uzak Masaüstü. İletişim kutusunda, istediğiniz paylaşımları ve güvenlik ayarlarını yapılandırın. Komut/adres listesi, yerel ağdaki Ubuntu veya başka bir Linux dağıtımının kurulu olduğu ve bağlanabileceğiniz diğer bilgisayarları belirtmeniz için sağlanmıştır.

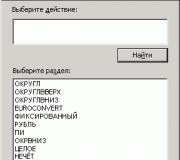

İçin VNC kullanarak Ubuntu'da görüntüleyici (görüntüleyici), seçin Uygulamalar > Sistem Araçları > Terminal. Ubuntu'nun kurulu olduğu bir bilgisayara bağlanıyorsanız, Ubuntu'nun önerdiği komutu yazın. Başka bir Linux dağıtımının kurulu olduğu bir bilgisayara bağlanıyorsanız, aşağıdaki komut biçimi kullanılır:

$ vncviewer BilgisayarAdı veya _IP adresi:#

Şekil 1'de gösterildiği gibi bu satır, komutu içerir, vncviewer , ardından bilgisayarın adı veya IP adresi (veya web üzerinden bağlıysa İnternet IP'si), iki nokta üst üste ve ekranın kimliği (tanımlayıcı) ile biter. (tünel). Windows'un kurulu olduğu bir bilgisayara bağlanıyorsanız, iki nokta üst üste ve ekran numarası gösterilmez, bu durumda komut formatı aşağıdaki gibidir:

$ vncviewer BilgisayarAdı_or_IP_Adresi

resim 1

VNC İstemcisini ve Sunucusunu diğer Linux dağıtımlarına yükleme

Ubuntu dışında bir Linux dağıtımı kullanıyorsanız, VNC sunucusunu ve istemcisini kurmak için uygun paketler için depolarına bakın. Böyle bir paket yoksa, TightVNC'yi doğrudan web sitelerinden indirebilir ve oluşturma ve kurulum talimatlarını takip edebilirsiniz.

TightVNC/RealVNC sunucusunun GUI, komut satırını kullanmalısın, ama endişelenme - bu kolay. Sadece aç terminal, vncserver yazın ve Enter'a basın. İlk başlatmada, VNC bağlantıları için bir parola oluşturmanız istenecektir. Parolayı belirledikten sonra, ekran veya tünel Şekil 2'de gösterildiği gibi otomatik olarak yapılandırılacaktır.

şekil 2

VNC, çok sayıda kullanıcıya erişim sağlamak ve/veya ekran çözünürlüğü, başlatma komutları vb. gibi nitelikler için seçenekleri tanımlamak için birden çok ekranı destekler. Her çalıştırıldığında, vncserver komutu, genellikle 1'den başlayan ve komut her çalıştırıldığında artan bir sayı ile yeni bir tünel oluşturur.

Aşağıdakiler, vncserver komutu için hatırlanması yararlı olan çeşitli seçeneklerdir:

- Yardım için -help seçeneğini kullanın veya man vncserver yazın.

- -name istenen ad seçeneğini kullanarak, o ekrana bir uzak bağlantı yapıldığında VNC istemcisinin başlık çubuğunda görüntülenen belirli bir tünele veya ekrana bir ad atayabilirsiniz.

- Düzeltme:# tüneli veya ekran numarasını manuel olarak belirtmenize olanak tanır.

- -geometry WxH seçeneğini kullanarak uzak masaüstünü görüntülemek için ekran genişliğini ve yüksekliğini ayarlayabilirsiniz.

- -Derinlik # ekleyerek, renk derinliğini piksel başına 8 ila 32 bit arasında ayarlayabilirsiniz.

- Bir VNC tünelini kapatmak için, kare işaretini istenen tünel (görüntü) tanımlayıcısıyla değiştirerek -kill:# seçeneğini kullanın.

Özele bağlı olarak Linux dağıtımı ve yüklenen VNC çözümü, istemci veya görüntüleyici uygulaması için bir grafik kullanıcı arabirimine sahip olabilir veya olmayabilir. Grafiksel bir arayüz varsa kullanmaktan çekinmeyin, ancak isterseniz komut satırını da kullanabilirsiniz.

GUI için, genellikle iletişim kutusundan seçenekleri ayarlayabilirsiniz. Linux dağıtımı olan bir makineye bağlanırken, uzak makinenin bilgisayar adını veya IP adresini (veya web üzerinden bağlanırken İnternet IP adresini), ardından iki nokta üst üste, tünel veya ekran kimliğini yazın ve Enter tuşuna basın. Örneğin, ericlinuxbox:1 veya 192.168.0.122:1 . Bir Windows makinesine bağlanıyorsanız, iki nokta üst üste ve ekran numarası gerekli değildir. Bir terminalden bağlanmak için vncviewer ve ana bilgisayar bilgilerini daha önce Şekil 1'de gösterildiği gibi girin.

Windows'ta bir VNC İstemcisi/Sunucusu Kurma

TightVNC, indirme sayfasında Windows için bir istemci ve sunucu sürümü de sunar. TightVNC kurulduktan sonra sunucuyu menüden başlatabilirsiniz. Başlangıç (yaklaşık çevirmen: Başlat > Tüm Programlar > TightVNC) TightVNC sunucusunu Başlat'ı seçerek. Bu, gelen oturumlar için bir parola atamanız gereken bir özellikler iletişim kutusu (bkz. Şekil 3) getirecektir.

Figür 3

Tüm ayarları kontrol ettikten sonra Tamam'a tıklayın. Sunucu başlatılacak ve gelen bağlantıları kabul etmeye hazır olacak, aynı zamanda sistem tepsisinde sunucu simgesi görünecektir. Yine, herhangi bir platformdan bir Windows makinesine bağlanırken iki nokta üst üste ve ekran numarası kullanmayın.

Windows'tan uzak bir bilgisayara bağlanıyorsanız, başlat menüsünden TightVNC Viewer kısayolunu seçin. Benzer şekilde, diğer platformlardan bağlanmak için uzak bilgisayarın adını veya IP adresini (veya web üzerinden bağlanılıyorsa İnternet IP adresini) girin ve bir Linux bilgisayara bağlanırken komuta iki nokta üst üste ve bir ekran numarası ekleyin.

Uzak Masaüstü, bilgisayarınıza başka bir bilgisayar veya hatta bir akıllı telefon kullanarak İnternet üzerinden bağlanmanıza olanak tanır. Yakınında olmasanız bile, başka bir bilgisayarda oldukça sık bir şeyler yapmanız gerekebilir. Ubuntu da bu özelliğe sahiptir.

Bu yazıda, Ubuntu 16.04 Uzak Masaüstü'nün nasıl kurulacağına ve ayrıca kullanarak ona nasıl bağlanılacağına bakacağız. çeşitli cihazlar. VNC'yi uzaktan erişim protokolü olarak kullanacağız, yavaş ve modası geçmiş, ancak her yerde destekleniyor. Ubuntu 16.04'te neredeyse tüm yazılımlar varsayılan olarak zaten yüklenmiştir, yalnızca birkaç ayarı değiştirmeniz yeterlidir.

Ubuntu Uzak Masaüstü

Dediğim gibi uzaktan erişim protokolü olarak VNC kullanacağız. Ve bir sunucu olarak - Vino, bu program varsayılan olarak dağıtımla birlikte gelir. Ve çalışması için sadece birkaç ayar yapmanız gerekiyor.

Dash ana menüsünü açın ve şunu arayın: masaüstü paylaşımı.

Sistem herhangi bir şey tespit etmezse, bu yaygın bir hatadır. Yardımcı programı terminal üzerinden çalıştırabilirsiniz. Bunu yapmak için, bir terminal açın Ctrl+Alt+T ve şunu yapın:

şarap tercihleri

Ardından, açılan pencerede kutuyu işaretleyin "Diğer kullanıcıların masaüstünüzü görmesine izin verin" Daha sonra sahanın karşısında "Parola iste" bağlanmak için kullanılacak şifreyi girin:

İşte bu, ubuntu uzak masaüstü kuruldu. Ve şimdi bilgisayarınıza başka bir Linux dağıtımı kullanarak bağlanmayı deneyebilirsiniz. Ama bir şey daha var. Windows'tan bağlanamayacaksınız. Gerekli şifreleme varsayılan olarak etkindir. Bu, tüm istemciler tarafından desteklenmez. Zorunlu şifrelemeyi devre dışı bırakmak için dconf-editor'u yüklemeniz gerekir:

sudo apt install dconf editörü

Ardından programı açın ve yolu takip edin. org.gnome.desktop.uzak-masaüstü oradaki kutunun işaretini kaldırın:

Artık ubuntu uzak masaüstü bağlantısını test etmeye hazırsınız. Ana menüyü açın ve Remmina uzak bağlantı istemcisini bulun.

Bağlantı dizesinde protokolü seçin VNC, sonra adresi girin, çünkü yerel makineyi kontrol edeceğiz, ardından localhost girin, diğer durumlarda bilgisayarın ip adresini kullanmanız gerekecektir. Sonraki tıklama "Bağlamak":

Program hemen bilgisayara uzaktan erişim sağlamak için sizden bir şifre isteyecektir:

Ve sonra zaten VNC sisteminde, sunucu bu istemciye uzak masaüstü ubuntu 16.04 ile bağlantıya izin verilmesinin gerekli olup olmadığını soracaktır:

Bağlantıyı onayladıktan sonra uzak masaüstünü kullanabilirsiniz. Şimdi başka bir bilgisayardan bağlanma zamanı. Linux, Windows veya Android için herhangi bir VNC istemcisini kullanabilir ve yerel bir ağdaysa bilgisayarınıza bağlanabilirsiniz. Ayrıca, özel bir hesap oluşturarak İnternet üzerinden bile erişebilirsiniz. yerel ağörneğin, hamachi veya OpenVPN kullanarak.

sonuçlar

Bu yazıda Ubuntu 16.04 Uzak Masaüstü'nün nasıl yapılandırıldığına ve diğer cihazlar kullanılarak nasıl erişileceğine baktık. Her şey çok basit, hatta birkaç yapılandırma dosyası oluşturmanız gereken aynı x11vnc'den daha basit. Herhangi bir sorunuz varsa, yorumlarda sorun!

İlgili Mesajlar:

Serviste teknik Destek GUI ve uzaktan erişim hakkında RUVDS ile düzenli olarak iletişim kurulur. sanal sunucular Linux ile, internette bu sorunu kapsayan birçok materyal olmasına rağmen. Bu nedenle, kullanıcılarımız için bu konuyla ilgili her şeyi tek bir makalede toplamaya karar verdik.

Ayrıca RDP trafiğini bir SSH tüneli üzerinden iletebilirsiniz. Bunu yapmak için xrdp yapılandırma dosyasını düzeltmeniz gerekir:

$ vi /etc/xrdp/xrdp.ini

Bölüme şu satırı ekleyin: address=127.0.0.1

$ systemctl xrdp'yi yeniden başlat

Her şeyin doğru olduğunu şu şekilde kontrol edebilirsiniz:

$ nmap -p 3389 2016-10-04 13:07'de Nmap 6.47'yi (http://nmap.org) başlatma unspecified.mtw.ru için MSK Nmap tarama raporu () Ana bilgisayar doldu (0.0087s gecikme). PORT DEVLET SERVİSİ 3389/tcp kapalı ms-wbt-server

O zaman cygwin veya mingw, linux veya mac os kullanıyorsanız:

ssh [e-posta korumalı]-L 3389: yerel ana bilgisayar: 3389

PuTTY ise:

PuTTY'yi başlatın. Soldaki ağaç menüsünde Bağlantı → SSH → Tüneller. Ardından, yeni bir Yönlendirilen Bağlantı Noktası ekleyin (Kaynak bağlantı noktası: 3389, Hedef: localhost:3389). Ekle'yi tıklayın.

VNC

Müşteri:Örneğin, bu DE'yi koyalım:

$ apt-key adv --recv-keys --keyserver keys.gnupg.net E1F958385BFE2B6E $ echo "deb http://packages.x2go.org/debian jessie main" > /etc/apt/sources.list.d/x2go .list $ echo "deb-src http://packages.x2go.org/debian jessie main" >> /etc/apt/sources.list.d/x2go.list $ apt-get güncelleme $ apt-get install x2go- anahtarlık && apt-get güncellemesi $ apt-get install x2goserver x2goserver-xsession

Aşağıdaki komutun çıktısı, x2go'nun kullanıma hazır olduğunu göstermelidir:

$ systemctl durumu x2goserver ● x2goserver.service - LSB: X2Go arka plan programını başlatın ve durdurun Yüklendi: yüklendi (/etc/init.d/x2goserver) Etkin: 2016-10-11 Sal'dan beri aktif (çalışıyor) 22:05:51 MSK; 30 dakika önce...

Ve şimdi önemli nokta, bu düzeltme olmadan bağlanamayacaksınız!.profile dosyasında "mesg n" satırını bulmanız ve "tty -s && mesg n" ile değiştirmeniz gerekir.

$vi.profil

Aşağıdaki komut, istemciyi kurarken gerekli olacak olan startfluxbox yürütülebilir dosyasının yolunu gösterecektir:

$ startfluxbox nerede

Ubuntu'da sunucu kurulumu:

$ apt-get kurulumu xfce4 xfce4-terminal $ add-apt-deposu ppa:x2go/kararlı $ apt-get güncellemesi $ apt-get kurulumu x2goserver x2goserver-xsession

$vi.profil

CentOS'ta sunucu kurulumu:

$ yum epel sürümünü kurun $ yum x2goserver x2goserver-xsession kurun

Linux istemcisi, aşağıdaki komutla yukarıdaki depolardan yüklenir:

$ apt-get install x2goclient

Windows için - indirin, kurun, çalıştırın. Yukarıdaki aynı bağlantının OS X için bir istemcisi var.

İstemciyi başlatıyoruz:

Oturum ayarlarında şunları belirtin: Ana Bilgisayar alanında - sunucunuzun IP'si, Giriş alanında - kök, bağlantı noktasını olduğu gibi bırakın, oturum türü - kurulu GUI.

Gördüğünüz gibi, anahtar doğrulama için bir seçenek var. Genel olarak, birçok şey. Kendin için gör. Ve ses, PulseAudio aracılığıyla verilebilir.

Tamam'ı tıkladıktan sonra, bir parola girmeniz ve seçilen oturuma bağlanmanız için tıklamanız gereken şu sevimli küçük şeyleri göreceksiniz:

Not: Lütfen favori FluxBox'ınızın listede olmadığını unutmayın, bu nedenle yolunu manuel olarak yazmanız gerekir.

x2go'nun önemli bir özelliği, herhangi bir grafik uygulamasını DE yüklemeden çalıştırabilme yeteneğidir. Bunu yapmak için oturum ayarlarında oturum türü bölümünde tek uygulama öğesini seçip çalıştırılacak uygulamayı seçmeniz veya başlatılacak programın yolunu girmeniz gerekir.

Bu durumda sunucudaki yazılım kurulumu aşağıdaki gibi görünecektir. Ubuntu durumunda:

$ add-apt-deposu ppa:x2go/kararlı $ apt-get güncellemesi $ apt-get kurulumu x2goserver x2goserver-xsession

Ve şimdi önemli olan nokta, bu düzeltme olmadan bağlanamayacaksınız! “mesg n || satırını bulmanız gerekiyor. true" yazın ve "tty -s && mesg n" ile değiştirin.

$ vi .profile $ apt-get firefox xterm yükleyin

Oturumu aşağıda gösterildiği gibi ayarlayarak, tarayıcıyı uzak bir sunucuda başlatabilirsiniz ve makinenizde bunu gösteren bir pencere açılır:

Ya da öyle; sonra sadece bir terminal penceresi açılacaktır:

Aşağıda mevcut oturum durumu penceresinin ekran görüntüsünü görebilirsiniz. Turuncu sayılarla işaretlenmiş düğmeler:

- "Oturumu askıya al" - bu düğmeye tıkladıktan sonra bağlantı sonlandırılacak, ancak oturum kalacak ve yeniden bağlanmayı bekleyecek. Sunucu üzerinde çalıştırdığınız tüm uygulamalar çalışmaya devam edecek;

- "Oturumu sonlandır" - tıkladıktan sonra sunucuyla bağlantı sonlandırılacak ve sunucuda başlattığınız uygulamalar sonlandırılacaktır.

takım görüntüleyici

Uzak masaüstü erişiminin son yolu.Ubuntu'da Kurulum:

$ apt-get güncellemesi $ apt-get kurulumu lubuntu-desktop $ yeniden başlat $ dpkg --add-architecture i386 $ apt-get güncellemesi $ wget http://download.teamviewer.com/download/teamviewer_i386.deb $ dpkg -i teamviewer_i386 .deb $ apt-get -f kurulum $ teamviewer --passwd

Debian'da Kurulum:

$ apt-get güncelleme $ apt-get kurulum lxde lightdm $ yeniden başlat $ dpkg --add-architecture i386 $ apt-get güncelleme $ wget http://download.teamviewer.com/download/teamviewer_i386.deb $ dpkg -i teamviewer_i386. deb $ apt-get -f install $ teamviewer --passwd

CentOS'ta kurulum:

$ yum groupinstall "X Pencere sistemi" $ yum epel sürümünü kurun $ yum fluxbox xterm lightdm yükleyin $ systemctl set-default Graphical.target $ yeniden başlatın $ curl -o TeamViewer_Linux_PubKey.asc -Lk http://www.teamviewer.com/link /?url=354858 $ rpm --import TeamViewer_Linux_PubKey.asc $ curl -LOk http://download.teamviewer.com/download/teamviewer.i686.rpm $ yum teamviewer.i686.rpm $ teamviewer yükleyin --passwd

Ayrıca TeamViewer lisans sözleşmesini kabul etmeniz gerekir, bu "Acil durum modu" kullanılarak yapılabilir veya aşağıdaki satırlar/opt/teamviewer/config/global.conf dosyasının sonuna:

$ echo " EulaAccepted = 1" >> /opt/teamviewer/config/global.conf $ echo " EulaAcceptedRevision = 6" >> /opt/teamviewer/config/global.conf $ teamviewer --daemon restart

Aşağıdaki komut, TeamViewer arka plan programının durumunu ve bağlanmak için gereken dokuz basamaklı TeamViewer Kimliğini gösterecektir:

$ ekip görüntüleyici -- bilgi

Burada indirilen istemciyi başlattıktan sonra, Partner UD alanına TeamViewer ID'sini girmeniz ve "Ortağa bağlan" düğmesine tıklamanız gerekir. Ardından, TeamViewer bir şifre isteyecektir: .